[WORKSHOP] 🇫🇷 - USB Attack : Keyboard, target and attack vector

L’objectif de ce workshop est de présenter des attaques ciblant les claviers et souris sans fil (MouseJacking), ainsi que l’émulation de clavier virtuel (HID Attack) par l’utilisation de périphériques malveillants. Le workshop sera constituée de deux modules proposant une partie théorique (20%) et pratique (80%). Le matériel et les machines virtuelles nécessaires à la réalisation du workshop seront mis à disposition par l’intervenant.

Les deux modules proposés sont les suivants :

Interception et injection de frappes clavier sur périphériques sans fil avec LOGITacker

Références

• https://github.com/RoganDawes/Logitacker (Marcus Mengs @mame82)

INTERCEPTION

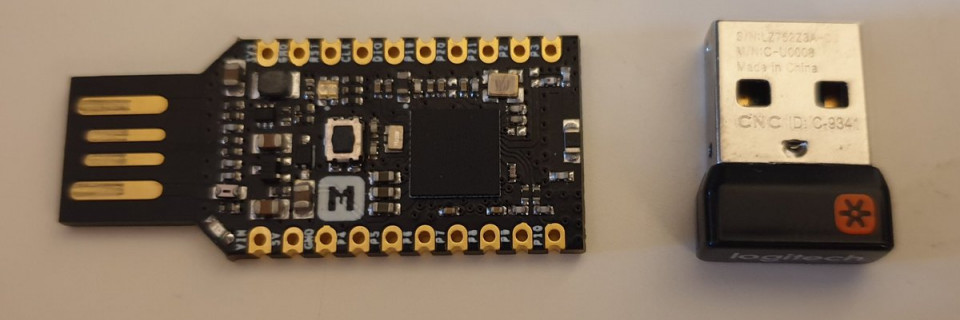

- [THEORIE] présentation de LOGITacker et Dongle Nordic Semiconducteur nrf2452840

- [THEORIE] présentation du dongle Unifying Logitech et ses spécificités

- [PRATIQUE] installation de LOGITacker sur nrf2452840

- [PRATIQUE] attaque sur clavier chiffré :

-

- extraction de la clé de chiffrement lors de la séquence d'appairage (CVE-2019-13052)

-

- extraction de la clé de chiffrement par un accès physique au dongle Unifying (CVE-2019-13055) avec munifying

- [PRATIQUE] interception de frappes clavier chiffré et déchiffrement à la volée

- [PRATIQUE] injection de frappes

- [PRATIQUE] compromission de poste via covert_channel (AirGap)

- [PRATIQUE] récupération d'identifiants avec l'extension SharpLocker.

Injection de frappes clavier via USB avec le framework P4wnP1 ALOA

Références

• https://github.com/RoganDawes/P4wnP1_aloa (Marcus Mengs @mame82)

INJECTION

- [THEORIE] présentation du Raspberry Pi Zero w

- [THEORIE] présentation du framework P4wnP1_aloa

- [PRATIQUE] installation de P4wnP1_aloa sur Raspberry Pi Zero w

- [PRATIQUE] configuration réseau : Wifi / Bluetooth

- [PRATIQUE] configuration des scenarii d'attaques : HID script / déclencheur

- [PRATIQUE] scenario 1 : exfiltration de données (stockage externe / Internet)

- [PRATIQUE] scenario 2 : compromission du poste victime (récupération d'un shell)

Bonus : présentation du Crazy Radio PA / RFStorm firmware (Bastille) / HID attack avec bettercap

La session s’achèvera avec une présentation théorique des contre-mesures pertinentes pour prévenir les risques induits par ce type de périphérique.

Other Information

Durée

2 heures, à raison de une session par jour ou deux sessions la même journée

More

François Mehault

Auditeur confirmé chez Orange Cyberdéfense. 4 ans d’expérience professionnelle en sécurité offensive, dont deux années en tant que consultant / formateur chez Sysdream. Attrait pour les attaques sans fil et périphériques offensifs. Participation à la nuit du Hack 2018 en tant qu’organisateur (Qualification & CTF Sysdream). Apprécie les échanges humains et le partage des connaissances. Démonstrations d’attaques Bad USB au FIC 2020, et MouseJacking au FIC 2021 sur le stand d’Orange Cyberdéfense.